Spionageprogramme sind derzeit in aller Munde. Nicht zuletzt aufgrund der Abhörskandale, bei denen Politiker, beispielsweise unsere Bundeskanzlerin, Ziel der Ausspähungen waren. Sie beängstigen die Menschen in der modernen Technikwelt derzeit sehr. Dementsprechend erhalten wir als IT-Forensische Sachverständige auch vermehrt Anfragen von Personen, bei denen das eigene Handy vermeintlich mit einer sogenannten Spyware verseucht sei. Grund genug für mich, hierhingehend einmal verstärkt Analysen zu fahren und Licht in das Netzwerk der Spyware zu bringen. Diesem Feind in unserer Hand wollte ich nachgehen….

Samstagmorgen. Es war kurz nach 9 als mich der Anruf erreichte. „Kannst Du mir helfen? Ich glaube, ich werde ausspioniert“. Dieser Hilferuf von meinem Bekannten ließ mich schnell wach werden. „Aha“, meinte ich, „und woher kommt Dein Verdacht?“ „Mein Handy spinnt… ich glaube, das sendet Daten irgendwohin. Der Akku ist auch schneller leer als sonst, Außerdem habe ich… „ „Moment“ unterbrach ich ihn in seiner Aufregung, „Ich weiß, dass Du nicht so leicht zu verunsichern bist. Wenn Du einen Verdacht äußerst, glaube ich Dir. Ok, komm vorbei und wir schauen uns die Sache mal an. Wichtig. Schalte das Gerät aus. Am besten, Akku herausnehmen. Nicht mehr telefonieren und nicht ins Netz gehen damit.“ „Prima“, sagte mein Kollege, “ich komme gleich vorbei.“

Als er eine halbe Stunde später eintraf, hatte ich die Auswertungsgeräte schon hochgefahren. Wir gingen daher direkt in unser Labor. Die Geschichten, von denen er mir berichtete, ließen auch mich so langsam an eine Spyware denken. Aber der Reihe nach…

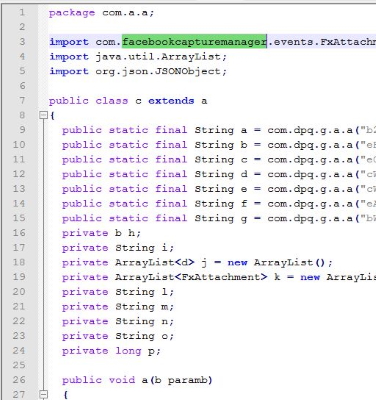

Zunächst betrachtete ich das Telefon etwas genauer. Der Akku war entfernt und so konnte ich leicht die Geräte-ID, die sogenannte IMEI Nummer entnehmen. Anhand dieser Nummer kann jedes Mobiltelefon eindeutig erkannt werden, sie bildet sozusagen den Fingerabdruck des Telefons. Die genaue Gerätebezeichnung entnahm ich einer Tabelle, die für eine Auswertung und Zuordnung wichtig war. Demnach handelte es sich hier um ein HTC One S mit der Kennung PN07100.

Zunächst erstellte ich von der mitgebrachten SIM Karte eine exakte Kopie, eine sogenannte Clone-Card. Mit dieser kopierten SIM Karte konnte ich sicherstellen, dass beim Hochfahren des Telefons keine Netzverbindungen aufgebaut werden konnten. Die Originalkarte legte ich sicher beiseite.

Zusätzlich wurde das Smartphone von mir in einen speziellen Behälter gelegt, auch Faraday’scher Käfig genannt. Das engmaschige Metallgewebe dient als Sperre für elektromagnetische Felder. Somit werden alle Außenstrahlungen abgeschirmt, auch die WLAN Netze der Umgebung.

Bei jeder Auswertung halten wir uns als Sachverständige an definierte Standard-Abläufe und Prozessmodelle, um die Daten jederzeit gerichtsfest zu halten. Auch hierbei gab es daher keine Ausnahme für mich und die Schritte wurden genauestens dokumentiert sowie fotografisch festgehalten. Ein weiser Entschluss, wie sich später zeigen sollte.

Für die Analyse war es erforderlich, zunächst den gesamten Speicher des Telefons auszulesen und zwar Bit für Bit. Diesen physikalischen Speicher-Abzug, auch Speicher-Dump genannt, konnte ich mithilfe eines speziellen Auslesegerätes, dem Cellebrite UFED Touch leicht erstellen. Die Akquise des Speichers konnte gut mehrere Stunden dauern, daher schlug ich meinem Kollegen vor, am nächsten Tag wieder vorbeizuschauen. Somit hatte ich nun genügend Zeit…

Der Auslese-Prozess dauerte tatsächlich eineinhalb Stunden. Danach lag mir das Speicherabbild auf meinem Analyserechner vor. Ich begab mich direkt an die Auswertung der vorliegenden Daten.

Zunächst schickte ich die Rohdaten durch einen sogenannten Kettenprozess meiner Auswertungssoftware. Hierbei wurden die Rohdaten weitestgehend für die Analyse aufbereitet, sodass ich die Speicherstrukturen des Telefons schnell vorliegen hatte. Als ersten Analyseschritt überprüfte ich den Inhalt mit einem Virenscanner. Nun, der Begriff hat sich zwar eingebürgert, trifft aber nur noch selten zu. Heutzutage handelt es sich meist um trojanische Programme, die uns das Leben schwer machen, seltener ein wirklicher Virus…

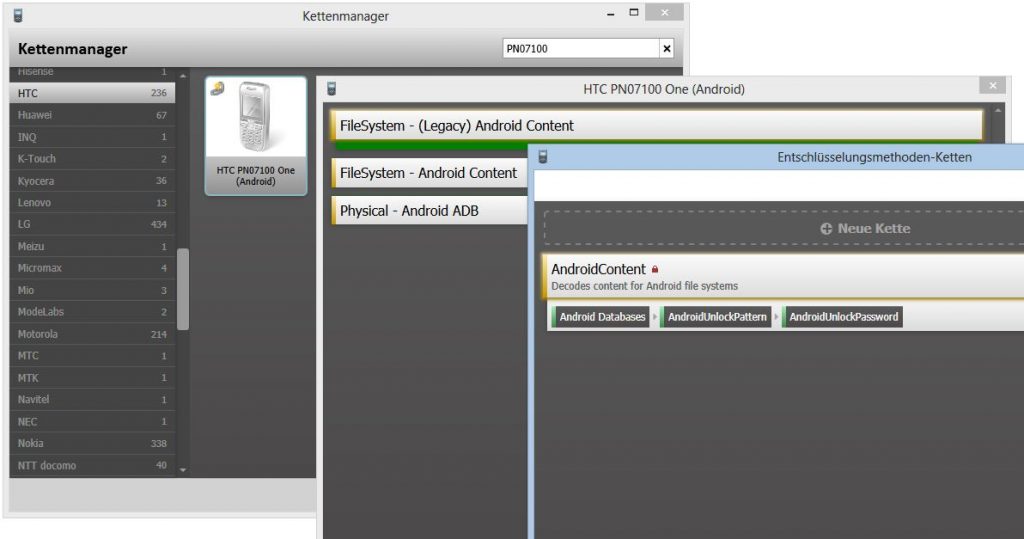

Tatsächlich wurde der Scanner schnell fündig. Auf dem Smartphone meines Kollegen konnte ich gleich 4 Dateien entdecken, die als potentiell bedrohlich eingestuft wurden. Es handelte sich um den Schadcode Android.Monitor.Killermob.B.

Eine schnelle Suche im Internet zeigte mir dann auch, dass es sich hierbei um ein bekanntes Spionageprogramm handelte, dass große Verbreitung hat. Hinter der App „fmb.apk“ verbarg sich die Spyware „FlexiMobile“. Dieses Tool reiht sich in eine umfangreiche Liste von Handy-Spionageprogrammen ein, beispielsweise FlexiSpy, mSpy, GSMSpy, und viele mehr.

Prima, mit seinem Verdacht hatte mein Kollege also Recht. Nun wollte ich aber weitere Details. Was wurde ausspioniert, welche Aktionen sind gelaufen und wenn möglich, wer war der Spion, den wir gar nicht so liebten…

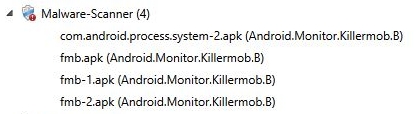

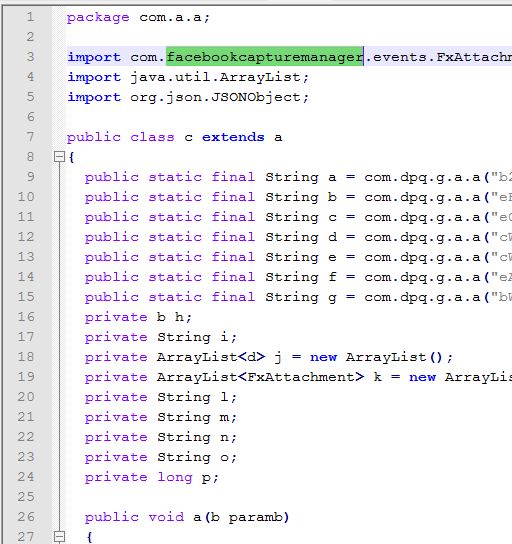

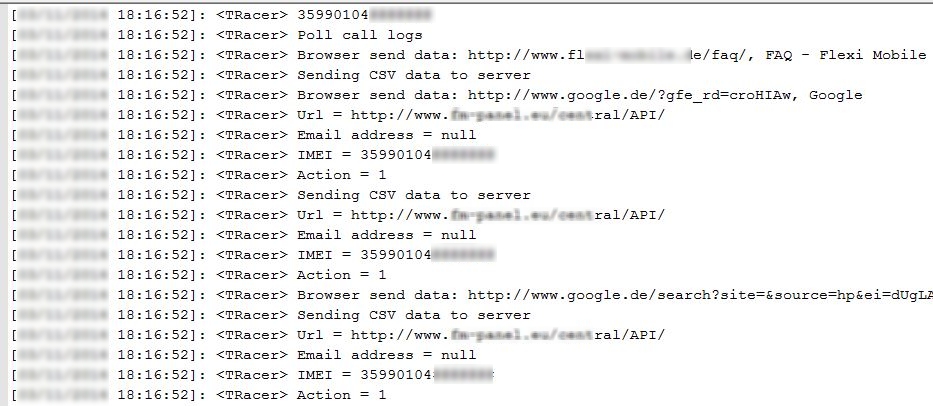

Um herauszufinden, unter welcher Adresse ET nach Hause telefonieren möchte, musste ich mir zunächst die App selber ansehen. Daher speicherte ich die Datei „fmb.apk“ auf meinen Analyserechner. Für den geübten IT-Forensiker gehört eine App-Analyse zum erlernten Handwerkszeug. Daher konnte ich schnell mittels „Reverse Engineering“ und anschließender Stringsuche die gewünschten Informationen auslesen. Nachdem ich die Adresse gefunden hatte, konnte ich mittels Stichwortsuche über den gesamten Speicher-Dump die relevanten Dateien im Verzeichnis finden. Hierbei stellte sich heraus, dass eine Vielzahl an Einträgen zu diesem Spionagetool in verschiedensten Dateien und Datenbanken gefunden wurde. Diese Dateien wollte ich mir später noch einmal genauer ansehen. Meine Aufmerksamkeit widmete ich nun den Logdateien, in denen viele Aktivitäten durch Apps gespeichert werden. Fündig wurde ich unter anderen in der Datei „log.txt“. Diese Datei lag in einem Ordner unterhalb vom Verzeichnis „/andr_media/data/.logs“.

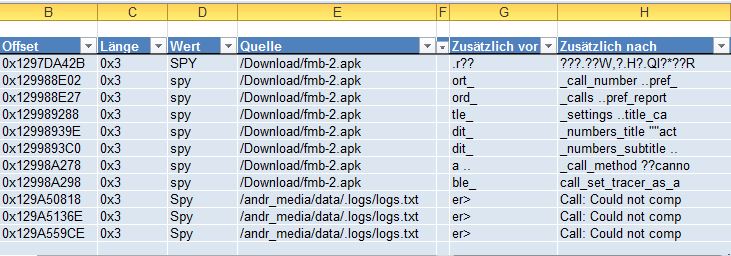

Um mir weitere Aktivitäten und Speicherorte des Spionagetools zu sammeln, ließ ich über den gesamten Speicher-Dump eine Stichwortsuche sowie eine Analyse sämtlicher Internet-Adressen laufen. Der Suchbegriff „Spy“ lieferte mir eine Liste mit mehr als 500 Treffern. Für die Suche nach gespeicherten Internet-Adressen nutzte ich eine spezielle Abfragetechnik, die Regulären Ausdrücke (RegEx oder Pattern-Suche). Hierbei kamen sogar über 10000 Funde zusammen. Auch die Heimatadresse unseres kleinen Spions lieferte weitere interessante Ergebnisse.

Nun widmete ich mich weiter den Logdateien. Zunächst analysierte ich die Aktivitäten des Programmes. Wann wurde was gesendet. Somit konnte ich schnell eine Timeline der Sendeaktionen erstellen. Es war zu erkennen, dass neben E-Mails auch Browserverläufe, SMS, Geo-Daten, Anrufprotokolle und Kameraaufnahmen versendet wurden. In der Datei wurde tatsächlich das volle Programm der Aktivitäten protokolliert. Die Frage war jetzt, wer steckte dahinter?

Ein Puzzleteil zur Beantwortung dieser Frage war der Installationszeitpunkt dieser Spionage-App. Vielleicht konnte mein Kollege ja damit den Täterkreis etwas eingrenzen, denn um dieses Tool zu installieren musste jemand Zugriff auf das Telefon haben. Nachdem ich ihm Tag und Uhrzeit der Installation mitgeteilt hatte, konnte er sich an einen Vorfall in seiner Firma erinnern. Hierbei hatte ihn ein Mitarbeiter gebeten, ob er mit besagtem Handy kurz anrufen könnte, da seines defekt wäre. Der Täterkreis konnte somit gut eingegrenzt werden.

Im Rahmen einer folgenden internen Untersuchung auf diese Tatsache angesprochen brach besagter Mitarbeiter nach kurzer Zeit ein und gestand die Installation. Wie die zuständigen Behörden herausfanden handelte es sich um bezahlte Industriespionagetätigkeiten. Klar, dass dieser „geschätzte Mitarbeiter“ schnell seinen Job los war….

Wir konnten nach einem Systembackup das Smartphone meines Kollegen bereinigen und mit neuen Sicherheitstools einrichten. Diesen Fall konnte ich somit beruhigt zu den Akten legen. Das gute Abendessen, zu dem mein Kollege als Dankeschön hiernach einlud, ließ ich mir jedenfalls gut schmecken…