Die Anwendung mobiler Endgeräte rückt immer mehr in den Mittelpunkt der Ermittler. Auswertungen moderner Smartphones, Handys und Tablet-PC stellen jedoch immer höhere Anforderungen an die verwendeten Werkzeuge zur Datenextraktion und Analyse. Die zu erwartende Datenmenge steigt mit jedem Release der Geräte an und die unterschiedlichen Betriebssysteme geben oftmals ungern ihre Kerndaten preis.

Bei den aktuell am Markt erhältlichen Werkzeugen ist zu Unterscheiden zwischen reinen Softwarelösungen und hardwaregestützten Produkten. Beide haben auf ihre Art smarte Vor- aber auch Nachteile, die im Rahmen einer forensischen Auswertung berücksichtigt werden müssen. Wir möchten die letztgenannte Lösung genauer betrachten, denn für die forensische Datenextraktion ergeben sich hierbei für uns entscheidende Vorteile.

Das Cellebrite™ UFED Ultimate ist ein solches hardwaregestütztes Tool, dass in Verbindung mit der hauseigenen Auswertungssoftware Physical Analyser eine gelungene Kombination bereitstellt. Das UFED Ultimate Ruggedized™ wird in einem speziellen Koffer geliefert. Dieser Koffer bietet zusätzlich den Vorteil, dass für die Akquise nützliche Hardware sowie Accessoires vorhanden sind. Sämtliche erforderliche Kabel für die unterschiedlichsten Anschlüsse stehen zur Verfügung, ebenso ein großes Akkupack zur externen Stromversorgung sichergestellter Mobiltelefone. Oftmals ist am Tatort schnelle Reaktion gefordert, welche sich mit diesem Hardwarekit leicht realisieren lässt. Mit dem UFED Ultimate können ebenfalls leicht Clone-SIMs erzeugt werden, ebenso werden spezielle Taschen zur Aufbewahrung evidenter Phones mitgeliefert, welche vom Aufbau einem Faradayschen Käfig entsprechen. Hierzu aber später mehr.

Die Computerforensik beschäftigt sich mit der gerichtsverwertbaren Sicherstellung und Auswertung evidenter Daten. Hierbei ist die Originärität der sichergestellten Daten oberstes Gebot. Die Cell-Phone-Forensic als Untergebiet der allgemeinen Computerforensik unterliegt hierbei noch weiteren Einschränkungen hinsichtlich der gesetzlich legitimierten Auswertungen von Telefonen. Auch wenn sich die Anwendungsschwerpunkte heutiger Smartphones mehr weg vom eigentlichen telefonieren bewegen so unterliegen sie hierbei immer noch den Telekommunikationsgeheimnis und Handys, sowie enthaltene SIM-Karten und Speichermedien sind durch das Grundgesetz geschützt.

So besagt der Artikel 10 des Grundgesetzes, dass das Telekommunikationsgeheimnis unverletzlich ist. Im Falle der Mobilen Forensik dürfen somit bei einer Polizeikontrolle, anders als die Sichtung von Ausweispapieren und sonstigen fallbezogenen Dokumenten, keineswegs Handys oder SIM-Karten herausgefordert und untersucht werden dürfen. Auch dann nicht, wenn sich im Einzelnen ein Verdacht gegen eine Person verhärtet hat. Ebenfalls muss hierbei immer das Datenschutzgesetzt beachtet werden. Nicht immer werden die Fälle von Polizei und Staatsanwaltschaft übertragen und somit die rechtlichen Rahmenbedingungen geschaffen. Oftmals werden wir bei der Mobilen Forensik im Privatauftrag herangezogen, wenn es z.B. um Betrugsverdacht innerhalb eines Unternehmens geht. Hier dürfen die mobilen Endgeräte nur mit Zustimmung des Nutzers einer Auswertung unterzogen werden. Wenn beispielsweise ein Firmenhandy auch im gewissen Rahmen privat genutzt werden darf, müssen die gefundenen Daten hierhingehend betrachtet, und private Auszüge von den firmenbezogenen Daten selektiert werden.

Unter bestimmten Umständen kann es vorkommen, dass die Verbindungsdaten auch von den Mobilfunk-Betreibern eingefordert werden müssen. Hier gibt es gegenüber den Strafbehörden eine Auskunftspflicht der Provider. Unter welchen Bedingungen diese Auskünfte allerdings eingefordert werden dürfen wird im Paragraphen 100 (a, g, h) der Strafprozessordnung genau geregelt.

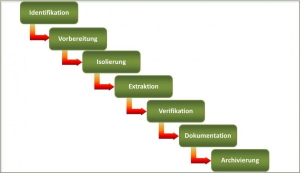

Betrachten wir nun einmal anhand eines durchgängigen Beispiels die Vorgehensweise einer Handyauswertung mit der genannten Hardwarelösung von Cellebrite. Wie immer im forensischen Umfeld haben sich bei der Akquisition bestimmte Vorgehensprozesse bewährt. Halten wir uns als IT-Forensiker bei einer Handyanalyse an den folgenden Prozess, so begeben wir uns auf einen sicheren und gerichtverwertbaren Pfad.

Identifikation:

Allen voran muss zunächst der zu untersuchende Gegenstand genauestens identifiziert werden. Hier ist oftmals bereits die erste Hürde vor einer Auswertung zu nehmen. Nicht immer ist ein vorliegendes Asservat genau zu erkennen. Der einfachste Weg zur Identifikation eines Handys ist es, das Gerät zu öffnen und die meist im Akku-Fach zu findende Typenbezeichnung zu entnehmen. Allerdings ist dies nur dann machbar, wenn eventuelle Passworte bekannt sind, um das Gerät anschließend wieder aktivieren zu können. Für den Fall, dass ein Gerät nicht ausgeschaltet werden darf, bleibt oftmals nur die Erkennung durch Bildvergleiche. Ebenfalls kann bei eingeschaltetem Gerät die IMEI über einen speziellen Systemcode ausgelesen werden. Mittels der IMEI kann auch jedes Gerät eindeutig identifiziert werden. Hierzu existieren verschiedenste Datenbanken im Netz, die uns zu einer solchen Nummer den passenden Gerätetyp liefern. Berufsbedingt bin ich allerdinge ein wenig vorsichtig, was die Nutzung freier Datenbanken im Netz angeht. Daher erfreut es uns schon, dass seitens Cellebrite eine hierzu geeignete Software mit angeboten wird. Der UFED Phone Detective ist hier das Mittel der Wahl, wenn es bei uns Zweifel an der Identität eines Gerätes gibt. Das Programm unterstützt uns bei der Suche auf verschiedene Weisen. Zunächst können wir die interne Bilddatenbank nutzen, um unser vorliegendes Gerät zu erkennen. Wenn wir die IMEI vorliegen haben, reicht die Eingabe der ersten 8 Ziffern zur Identifikation und der UFED Phone Detective liefert uns das Ergebnis mit ausführlichen Informationen zum jeweiligen Gerät. In unserem Beispiel liefert mir die eingegebene IMEI ein Gerät des Herstellers Sony Ericsson vom Typ K800i, welches wir nun weiter untersuchen möchten.

Vorbereitung

Ordentliche Vorbereitung für bei einer Untersuchung ist sehr wichtig. Manchmal sind es die banalsten Dinge, die eine Untersuchung behindern können. Ein nicht aufgeladener Akku des mobilen Endgerätes, fehlender Datenträger zur Aufnahme des gezogenen Images oder auch das simple Fehlen der Kamera zur fotografischen Dokumentation des Vorganges bedeuten hier eine Arbeitsverzögerung. Bevor wir das Asservat einer Untersuchung zuführen, gehen wir daher anhand einer Checkliste das genaue Vorgehen durch. Hierbei halten wir tatsächlich mehrere Checklisten bereit, da eine Untersuchung vor Ort ein wenig anders gestaltet werden muss, als eine Datensichtung im Laborumfeld.

Isolierung

Die Isolierung eines Asservates wird notwendig, wenn sich aus Extraktionsgründen das Einschalten des Gerätes nicht vermeiden lässt, oder wir ein eingeschaltetes Handy zur Auswertung erhalten. Hierbei ist zu vermeiden, dass sich das Handy mit einem Netz verbindet und somit Informationen im Speicher eventuell verändern, ja sogar verloren gehen können. Hier nennen wir nur einmal die eingebauten Diebstahlsicherungen bei Smartphones. Diese können vom Eigentümer mit einem Lock&Delete-Call auch aus der Ferne in einen unbrauchbaren Zustand versetzt werden. Dieser Call kommt als Befehl über das Netz des Betreibers und wird vom Gerät ausgeführt, sobald es sich mit der nächsten Mobilfunkzelle verbindet. Aus diesem Grund wird ein eingeschaltetes Gerät in einen abschirmenden Behälter gesteckt, der die elektromagnetischen Wellen abhält. Leichter wird es bei einem ausgeschalteten Handy. Hier können wir mittels einer speziellen Clone-SIM ein Login zum Mobilfunknetz hardwareseitig unterbinden. Diese Clone-SIM gaukelt dem Gerät eine gültige SIM vor, ohne die Funktionen des Netzlogins zu erlauben. Auch diese Clone-SIM kann mit dem UFED Ultimate erstellt werden. Für unsere Untersuchung legen wir zunächst die Clone-SIM in das Gerät um eine Netzverbindung zu vermeiden.

Extraktion

Nun können wir zum nächsten Schritt, der Datenextraktion, übergehen. Gerät und Typenbezeichnung liegen uns nun vor und wir können das UFED Ultimate als Werkzeug aktivieren. Nach dem Einschalten wird vom UFED Ultimate zunächst ein kurzer Selbsttest durchgeführt. Nach diesem Test können wir verschiedene Hauptmenüpunkte auswählen.

Über den Punkt „Telefondaten extrahieren“ besteht die Möglichkeit, eine logische Extraktion auszuführen. Hiermit werden detailliert alle enthaltenen SMS/MMS-Dateien, eine Telefonie-Historie untergliedert in ausgehende-, eingehende-, und entgangene Telefonate, enthaltene Dateien (Bilder, Videos, Sounddateien, usw.) untersucht. Gelöschte Daten werden hierbei allerdings nicht berücksichtigt. Da uns besonders die gelöschten Daten interessieren, kann über den Menüpunkt „Dump physikal. Speicher“ eine physikalische Extraktion des Flash-Speichers gezogen werden. Hierbei wird tatsächlich Bitweise der Inhalt ausgelesen und als Speicherdump bereitgestellt. Ein weiterer interessanter Bereich ist noch das Auslesen des Geräte-Dateisystems über den Menüpunkt „Dump Dateisystem“, welcher uns eine Extraktion der Dateien sortiert in die speziellen Geräteordner erlaubt.

Die Anschlüsse am UFED sind unverwechselbar gekennzeichnet. Auf der linken Seite befindet sich der Source, mit dem die Asservate verbunden werden, die rechte Seite ist mit Target benannt. Hier können die gesicherten Daten auf USB, externe HD oder direkt auf einem angeschlossenen PC gesichert werden. Die Menüführung der verschiedenen Extraktionsbereiche sollte genauestens beachtet werden. Sogar die Reihenfolge des Verbindens mit dem UFED ist wichtig und unterscheidet sich durchaus von Gerät zu Gerät.

Nach der Selektion des Hauptpunktes kann das zu untersuchende Gerät im nächsten Menü ausgewählt werden. Hier ist es durchaus möglich, dass nicht alle Handys sowohl einer logischen-, als auch physikalischen Extraktion unterzogen werden können. Vom Hersteller wird hierzu bei jedem Update des UFED Ultimate eine Liste mitgeliefert, anhand der wir bereits vor der Analyse wissen, welche Extraktionsmöglichkeiten mit dem Handy existieren. In der aktuell vorliegenden Version 1.1.9.0 (Stand 01/2012) können mehr als 4000 Geräte logisch- und über 2200 Geräte physikalisch ausgewertet werden.

Unser vorliegendes Asservat lässt sich glücklicherweise sowohl logisch als auch physikalisch auswerten, was uns interessante Aspekte bei der Datensichtung verspricht.

Je nach Gerät kann es vorkommen, dass ein sogenannter Boot-Loader genutzt wird. Dieses Programm bereitet das Handy auf die Datenübertragungen des Speichers vor. Leider lässt sich dieser Vorgang manchmal nicht vermeiden, denn ein hohes Ziel des Forensikers ist es, die Integrität der Daten zu wahren. Da laut Hersteller dieser Boot-Loader aber in unkritische Speicherbereiche des Gerätes geladen wird (vergleichbar mit dem flüchtigen RAM-Speicher von PCs), können wir immer noch von der Integrität der Daten ausgehen.

Verifikation

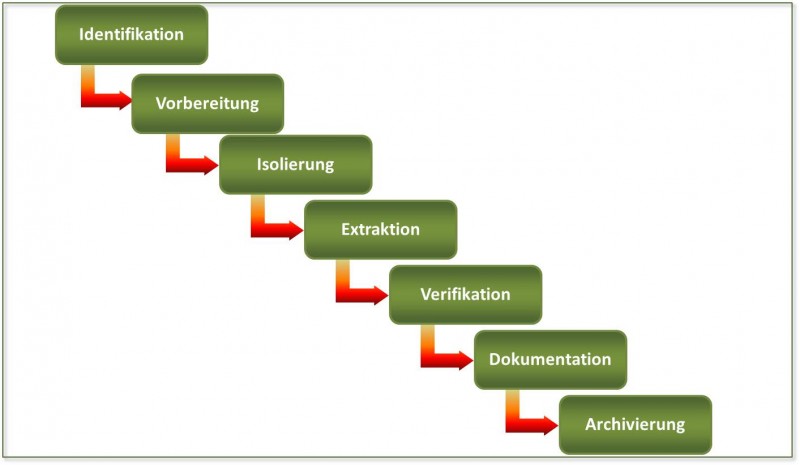

Nach der Extraktion der Daten erfolgt die Verifikation. Zunächst können die ausgewerteten Daten mit denen des Gerätes verglichen werden. Ebenso können die erzeugten Hash-Werte überprüft werden, die nach den Extraktionen durch das UFED vorliegen. Obligatorisch ist das Kontrollieren der ausgelesenen IMSI und ICC-ID mit denen der originalen SIM-Card. Auch die Zeitstempel müssen betrachtet werden. Zu jeder Zeit der Analyse sollten die durchgeführten Schritte genau kontrolliert werden. Hier hilft auch das 4-Augen-Prinzip, wonach eine Extraktion nie alleine geschehen sollte, sondern immer von einer weiteren Person beobachtet wird.

Wir haben für unser Beispiel zunächst die gesamten Telefondaten gesichert. Auf dem Ziel-USB befindet sich nun ein detaillierter Report in Form einer HTML-Datei, der uns die gefundenen Daten schon in aufbereiteter Form darstellt. So können wir dem Report die Verifikationsdaten entnehmen du mit den Hardware-Daten des Gerätes vergleichen.

Datensichtung & Dokumentation

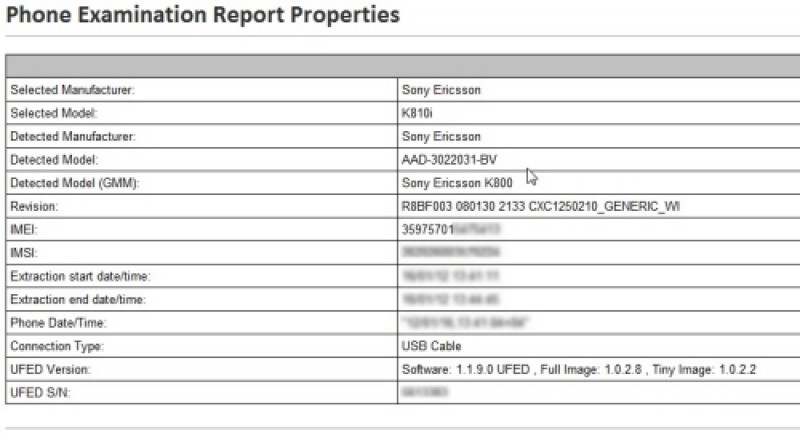

Nachdem wir auch eine physikalische Extraktion der Daten unseres Versuchshandys durchgeführt haben können wir die Sichtung der Ergebnisse mithilfe des UFED Physical Analyser durchführen. Diese Software bereitet uns den Speicherdump des NAND- oder NOR-Speichers lesbar auf.

Für uns sehr interessant ist die Wiederherstellung der gelöschten Informationen, in unserem Fall wurden bereits entfernte SMS-Nachrichten aus dem Dump neubelebt. Die Texte waren noch komplett vorhanden.

Auch über den UFED Physical Analyzer lassen sich die gefundenen Informationen sehr gut aufbereitet in einem Report ausgeben. Das Layout des Reports kann hierbei individuell angepasst werden. Somit können bei kritischen Sachverhalten auch nicht zum Fall gehörende Informationen aus dem Gesamtreport entfernt werden. In diesem Zusammenhang sei auf die Verhältnismäßigkeit der Datensammlung hingewiesen (siehe hierzu auch den §3a Bundesdatenschutzgesetzes). Hier wird u.a. auf die Umstände der Datenvermeidung, Datensparsamkeit, Anonymisierung, Zweckbindung und Pseudonymisierung eingegangen. Eine unnötige Datensammlung muss in jedem Fall vermieden werden. In unserem vorliegenden Beispielfall wurden bestimmte Informationen anonymisiert, um dem Datenschutzgesetz gerecht zu werden.

Archivierung

Zu guter Letzt noch ein paar Worte zur Archivierung der erhobenen Daten. Das Gesetz sieht hierbei eine Datenspeicherung der Gutachten von mindestens 10 Jahren (Gesetzliche Aufbewahrungsfristen von Geschäftsunterlagen nach §§ 38 und 44 HGB) vor. Die Akten müssen geschützt und für dritte unzugängig aufbewahrt werden. Hierzu eignet sich am besten ein genügend dimensionierter, verschließbarer Aktenschrank und eventuelle Datenträger gehören unserem Erachten nach in einen Datenträger-Tresor.

Fazit:

Die Akquisition mobiler Endgeräte, wie z.B. Handys, Smartphones, GPS-Empfängern, Navigationsgeräten oder Tablet-PCs wird mithilfe des Cellebrite UFED Ultimate wesentlich vereinfacht. Die Auswertezeiten für den Forensiker verkürzen sich hierdurch deutlich. Natürlich wird es auch weiterhin Fälle geben, bei denen eine Extraktion nur via JTAG-Interface oder auf Chip-Ebene stattfinden kann. Aber auch hierbei lohnt sich der Versuch, das gewonnene Speicherimage mithilfe des UFED Physical Analyzer zu untersuchen. Das integrierte Chain-Management erlaubt hierbei, auch auf diese Images bekannte Extraktionsregeln anzuwenden und verspricht laut Hersteller auch einigen Erfolg. Weiterhin positiv möchten wir die solide Ausführung des UFED Ultimate erwähnen, ebenso das umfangreiche Zubehör, welches alleine durch die verschiedenen Datenkabel schon eine Arbeitserleichterung schafft. Wir haben bereits einige Erfahrungen mit dem Gerät sammeln können und sind durchaus erfreut über diese Anschaffung. Wir sind freudig gespannt, welche Möglichkeiten uns Cellebrite in der Zukunft noch zusätzlich bieten wird.