Wir wollen doch nur euer Geld….

Da schaut man abends gemütlich die E-Mails des Tages durch und entdeckt einen Warnhinweis von PayPal. Nanu, eine solch hohe Zahlung hatte ich nicht angewiesen.

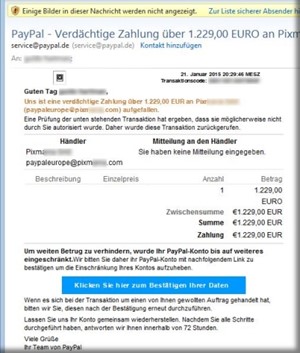

Von: service@ paypal.de

Betreff: PayPal – Verdächtige Zahlung über 1.229,00 EURO an Pixmanxx SAS aufgefallen!

Guten Tag max müler, (*Anm.: Name von der Redaktion geändert, Rechtschreibfehler im Nachnahmen gewollt, da im Original auch so)

Uns ist eine verdächtige Zahlung über 1.229,00 EUR an Pixmanxx (paypaleurope@pixmanxx.com) aufgefallen.

Eine Prüfung der unten stehenden Transaktion hat ergeben, dass sie möglicherweise nicht durch Sie autorisiert wurde. Daher wurde diese Transaktion zurückgerufen.

Darunter prangerte ein dicker, blau hinterlegter Button mit der Aufschrift „Klicken Sie hier zum Bestätigen Ihrer Daten“

Schön, lieber Absender dieser Mail, aber auf den Kopf gefallen sind wir nicht… oder? Also erst einmal nachdenken. Ein PayPal Konto habe ich, allerdings nicht mit der Empfängeradresse, zu der diese Mail geschickt wurde… da stimmt was nicht.

Normalerweise lösche ich diese Art von Mails umgehend, aber diese Mail war zugegebenermaßen sehr geschickt aufgebaut, da musste ich einfach mal weiterforschen. Auch aus dem Grund, um die Leser unseres Blogs vor solchen Aktionen zu warnen.

Zunächst kontrollierte ich daher, ob weitere Informationen über den Ursprung der Mail zu finden waren. Hierbei konnte ich schnell Indizien als Bestätigung meines Phishing-Verdachts finden.

HINWEIS: Bitte die folgenden Schritte niemals selber nachtesten. Bei uns laufen speziell gesicherte PC in abgeschotteten Umgebungen, sodass ein möglicher Schadcode geblockt wird. Alleine der Zugriff auf die eingebetteten Bilddateien in solchen E-Mails könnte bei Ihnen Schadcode einschleusen.

Anzeichen Nummer 1: Mein Mailprogramm blockt grundsätzlich Bilder unbekannter Herkunft in E-Mails. Die Quellangabe der Bilder machte mich stutzig. Dieses eingebettete Image stammte aus der Quelle http:// i.gyazo. com/, also keinesfalls von PayPal.

Anzeichen Nummer 2: Mit der Maus fuhr ich einmal über den Button und speicherte mir die Zieladresse. Diese Webseite sah schon so verdächtig aus, dass sich mein Verdacht auf eine sogenannte Phishing-Mail bestätigte (http: //www. paypal.com-sicher.mobi/ konnte nie und nimmer von PayPal sein). Den Klick auf den Button ersparte ich mir, es war schon klar, was sich dahinter verbergen würde.

Ok, dann mal ab mit der Mail in einen gesicherten Container und weiterforschen. Ein Blick in den Quellcode ließ mich zunächst blinzeln, denn solchen HTML Code hatte ich selten gesehen, die „Tags“ kamen mir reichlich unbekannt vor, oder haben sie schon einmal von einem Feld mit der Bezeichnung „<afgcpsselrkyurruziqkko>“ gehört?? Hunderte solcher Zeichenketten in einer kleinen Mail?? Sah eher danach aus, dass beim Tippen jemand mit dem Kopf auf der Tastatur lag… apropos Kopf: den E-Mail Header betrachtete ich mir auch etwas genauer.

Zunächst kontrollierte ich die IP Adressen des angeblichen Absenders. Die Whois und Traceabfragen lieferten auch schnell ein Ergebnis. Aha, eine Adresse aus dem schönen Lande Romania (RO). Huch, PayPal sendet aus diesem Land? Mitnichten, eine kleine Gegenkontrolle zusammen mit PayPal Germany zeigte mir, dass diese Mail definitiv nicht aus dem Hause PayPal kam.

Ok, das reichte mir aus. Phishing-Mail erkannt, Verdacht bestätigt, in den Quarantäneordner verschoben und eine Sicherungskopie an PayPal geschickt, somit war mein Forscherdrang zufriedengestellt.

Fazit und Tipp an sie, verehrte Leserinnen und Leser: Auch wenn diese Mails täuschend echt aussehen. Bitte erst denken, dann klicken. Die meisten E-Mail Programme zeigen ihnen unten in der Statusleiste den Hyperlink, der beim Klicken auf eine Adresse oder einen Button aufgerufen wird. Kommt ihnen diese Adresse verdächtig vor, dann lieber dem vermeintlichen Absender melden. Im Falle PayPal leiten Sie diese verdächtige Mail an die Adresse spoof@paypal.com weiter. Sie erhalten eine Bestätigungsmail von PayPal und man kümmert sich darum.

Bleiben sie vorsichtig.