„Chip-Off Analyse, der Y-Schnitt der digitalen Forensik“

Das Fernsehbild schwenkt auf den Gerichtsmediziner, der das Skalpell an der Leiche ansetzt. Nächste Szene, der offene Leichnam. Schön ins Bild gesetzt die klassische Schnittführung in Y-Form. Die Bauchdecke klafft auf und Organe des Opfers liegen zur Obduktion bereit. Zugegeben, nichts für zartbesaitete Gemüter, aber so ist es halt in einschlägigen Kriminalserien zu sehen. Auch wir als IT-Forensiker haben ähnliche Prozesse, um Post Mortem an Informationen zu gelangen. Nach unserem Y-Schnitt am Mobiltelefon folgt die Obduktion oftmals in Form der sogenannten Chip-Off Methode. Natürlich nicht so blutig wie im Fernsehen, aber manchmal auch nichts für schwache Nerven…

Freitagnachmittag. Wie so oft kurz vor dem Wochenende lieferte uns der Leichenwagen, Verzeihung, natürlich der Paketbote einen neuen Fall von der Staatsanwaltschaft. Unser Auftrag: Es sollten Daten eines Mobiltelefons gesichert und Chatverläufe auf Hinweise zu einem Drogendelikt analysiert werden.

Ein erster Blick auf den Inhalt des Paketes zeigte schnell, dass ich hier mit den klassischen und schnellen Akquise-Methoden bestimmt nicht zum Ziel kommen werde. Vor mir lagen die Trümmer eines Telefons, dass zu Lebzeiten bestimmt einmal ein attraktives Smartphone neuerer Generation war.

Der Mörder hatte zugeschlagen… so wie es aussah gründlich und kräftig mit einem Vorschlaghammer. Ein Display war nicht mehr zu erkennen, auch der Rahmen und die Platine des Telefons waren verbogen bzw. zerbrochen. Der Akku hatte die Energiezufuhr nicht überlebt und war augenscheinlich infolge der Zerstörungswut ebenfalls explodiert. Nun gut, also musste ich hier etwas tiefer in die forensische Trickkiste greifen.

Zunächst wurde unseren Standard-Prozessen entsprechend alles fotografiert und dokumentiert. Eine erste Analyse der Platine unter dem Digitalmikroskop gab mir dann etwas Hoffnung, hier doch noch Daten retten zu können. Der Speicher-Chip, ein EMMC- Baustein hatte offensichtlich keinen Schaden genommen. Zwar waren die Platine und einige Bauteile zerbrochen, aber hier rettete uns die neuerliche Methode der Telefonhersteller, die ihre ICs mittlerweile auf der Platine zusätzlich verkleben. Somit konnte die Platine die Kraft der Hammerschläge von den empfindlichen Lötstellen des Speicherbausteins fernhalten.

In der modernen IT-Forensik gibt es verschiedene Methoden, den Chip von der Platine zu trennen und somit eine Auswertung zu ermöglichen. Hierbei wird mittlerweile zwischen einer heißen und kalten Chip-Off Methode unterschieden. Beim kalten Verfahren wird mithilfe einer speziellen Schleifvorrichtung die Platine unterhalb des Speichers abgeschliffen. Die Genauigkeit der Schleiftiefe liegt hier im Bereich etwa 0,01mm. Nur so kann garantiert werden, dass wirklich nur bis zu den Lötballen Material abgetragen wird.

Ich entschied mich in diesem Fall jedoch, den Baustein mit den gesuchten Datenverzeichnissen auszulöten. Diese Methode ist mit einigen Risiken verbunden, denn es besteht hierbei die Gefahr, dass entweder durch zu viel Wärmezufuhr der IC zerstört oder durch das Aushebeln die Lötpunkte vom IC getrennt werden. Hier allerdings konnte ich gezielt unter Zuhilfenahme unserer Infrarot-Lötstation die Schmelztemperatur an die richtigen Stellen bringen und den Baustein vorsichtig und schadensfrei von der Platine entfernen.

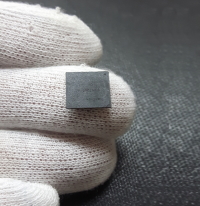

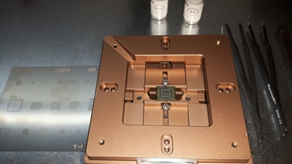

Um fehlerfreie Auswertung zu ermöglichen wurden die Lötpunkte des EMMC-Bausteins über ein sogenanntes Reballing-Verfahren wiederhergestellt. Hierbei werden die Kontaktpunkte des ICs auf der Lötseite mit kleinen Lötkugeln wieder aufgebaut. Diese Lötkugeln, auch Balls genannt, haben einen Durchmesser von lediglich 0,25-0,4 mm. Diese Genauigkeit lässt sich per Hand nur schwer erbringen. Aber hierzu gibt es spezielle Halterungen und Lötschablonen, um die in diesem Fall 153 Lötbälle wiederherzustellen.

Mit diesem fast fabrikneuen Speicher konnte ich nun die eigentliche Auswertung starten. Hierzu wurde der nur 11,5x13mm große IC in ein Auslesegerät gelegt. Die Rohdaten in der Größenordnung von 64GB konnten leicht in Form eines Speicher-Abbildes mithilfe der Forensik-Software „X-Ways“ gesichert werden. Hierbei wurde der gesamte Speicher des EMMC-Chips bitweise ausgelesen. Somit können anschließend auch eventuell gelöschte Daten wiederhergestellt und ausgewertet werden. Gerade diese gelöschten Daten sind in Strafverfahren oftmals enorm wichtig.

Der Rest war dann nur noch forensische Fingerübung. Die Auswertung der Daten erfolge mithilfe der Software „Physical Analyser“, die speziell auf Daten von Mobiltelefonen ausgerichtet ist. Auch mit den vorliegenden Rohdaten konnte diese Software problemlos umgehen und ein umfangreiches Wiederherstellen von Daten ermöglichen.

Somit konnten wir auch in dieser Strafsache erfolgreich helfen, den Fall zu lösen und einen Täter zu überführen. Gut gelaunt konnte ich nun doch ins Wochenende gehen.